VMware vCenter : corriger la faille CVE-2023-34048

Une faille critique a été dévoilée, sous le nom de code CVE-2023-34048. Cela touche le serveur central de virtualisation vCenter Server et VMware a rapidement réagi en mettant en ligne des correctifs pour les versions concernées.

En s’attaquant à ce point central de gestion des hôtes de virtualisation VMware, la faille de sécurité concerne le protocole DCE / RPC et se voit notée 9,8 / 10 sur l’échelle criticité. Autant dire qu’il ne faut pas attendre avant de patcher les hôtes VMware concernés par les versions en cause.

L’éditeur indique sur cette page quelles sont les versions touchées par la faille CVE-2023-34048 :

- VMware vCenter Server 8.0.2 jusqu’à 8.0.2.00000

- VMware vCenter Server 8.0.1 jusqu’à 8.0.1.00400

- VMware vCenter Server 7.0 jusqu’à 7.0.3.01700

- VMware vCenter Server 6.7 jusqu’à 6.7.0.55000

- VMware vCenter Server 6.5 jusqu’à 6.5.0.42000

- VMware Cloud Foundation 5.x et 4.x

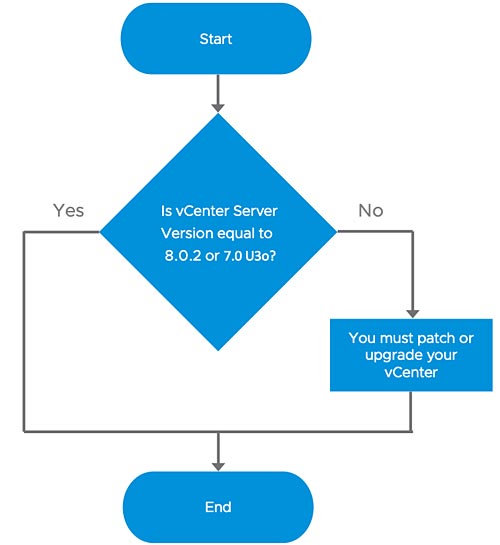

Les versions de vCenter qui intègrent le patch :

- VMware vCenter Server 8.0 OU2 et 8.0 OU1d

- VMware vCenter Server 7.0 OU3o

- VMware Cloud Foundation 5.x et 4.x avec KB88287

Les versions vCenter Server 6.7 U3, 6.5 U3 et VCF 3.x font aussi l’objet d’un correctif contre CVE-2023-34048, mais pas dans un nouveau build puisque ces versions ne sont officiellement plus supportées. Cependant, devant l’ampleur des risques, l’entreprise a tout de même produit un fix pour ces versions dépréciées.

A lire : page dédiée VMSA-2023-0023 VMware pour comprendre et patcher vos systèmes.