L’authentification multifacteur est appliquée de manière forcée par Microsoft dans sa solution Microsoft 365 (ex Office 365). Cela permet une sécurité plus forte que les seuls mots de passe, avec un code qui change régulièrement et qui lie un smartphone à un compte Microsoft. L’application « Microsoft Authentificator » est recommandée par l’éditeur mais cela peut parfois poser des problèmes, notamment lorsque plusieurs personnes partagent l’accès à un seul compte. Dans certains cas, il faut donc désactiver le MFA de Microsoft 365.

Le MFA (Multi-Factor Authentication) ou 2FA (Two-Factor Authentication) peut être une contrainte dans votre environnement et ce tutoriel indique comment désactiver l’authentification multifacteur (MFA / 2FA) sur les comptes Microsoft 365 / Office 365 d’une organisation. Cette méthode concerne Azure Active Directory, la gestion de la sécurité des identités avant son remplacement par Entra ID à l’été 2023. La méthode avec Microsoft Entra est à lire ici.

L’authentification multi-facteurs contraint de nombreuses entreprises et organisations à équiper leurs salariés d’un smartphone professionnel puisqu’on ne peut pas forcer un salarié ou un associé à utiliser son appareil personnel pour un usage professionnel. A noter qu’il est aussi possible de désactiver le MFA pour un seul utilisateur uniquement, si seulement quelques comptes posent problème.

Mais d’un point de vue global en sécurité du système d’information, il n’est pas conseillé de désactiver le MFA / 2FA des comptes Microsoft 365 ni des autres services qui le proposent. De son côté, la CNIL recommande également d’activer l’authentification multifacteur chaque fois qu’un service ou qu’un site internet le permet. Cela concerne donc Microsoft, mais aussi les solutions Google et les gestionnaires de mots de passe (KeePass, LastPass, Bitwarden…).

Désactiver MFA / 2FA de Microsoft 365 (Azure AD)

Cette méthode est dédiée à Azure Active Directory, tel que proposé avant la migration en Entra ID.

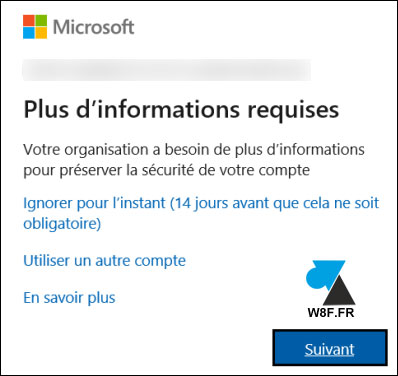

1. Se connecter à l’administration de la solution Microsoft 365 : https://admin.microsoft.com/

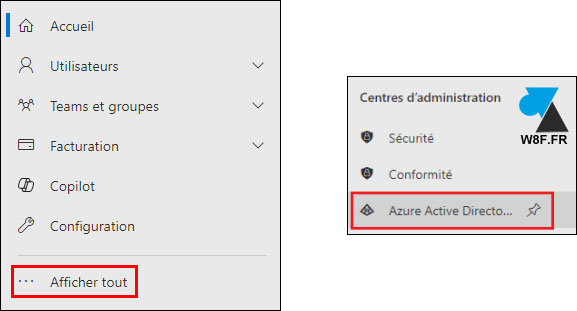

2. Sur le panneau gauche, aller sur « Afficher tout » puis cliquer sur « Azure Active Directory » :

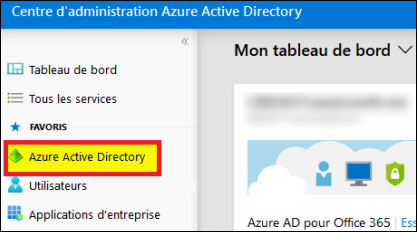

3. Dans le « Centre d’administration Azure Active Directory », cliquer à nouveau sur « Azure Active Directory » dans le menu de gauche :

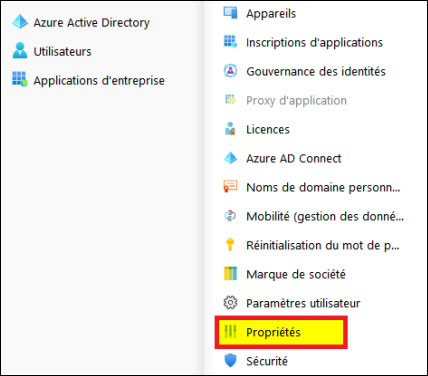

4. Cliquer ensuite sur « Propriétés » :

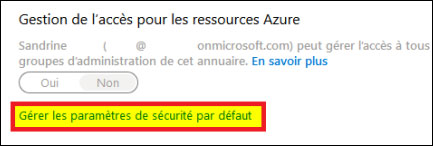

5. Cliquer sur « Gérer les paramètres par défaut » :

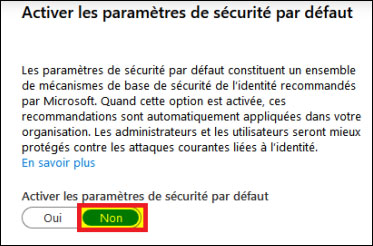

6. Choisir « Non » à « Activer les paramètres de sécurité par défaut » :

7. Confirmer la modification par « Enregistrer » pour l’appliquer à tout le tenant Office 365.